○益子町情報セキュリティ対策基準

平成28年3月31日

訓令第3号

益子町情報セキュリティ対策基準の全部を次のように改正する。

第1章 総則

(目的)

第1条 益子町情報セキュリティ対策基準(以下「対策基準」という。)は、益子町情報セキュリティ基本方針(以下「基本方針」という。)に基づき、本町の情報資産のセキュリティ管理に必要な事項を定めることを目的とする。

第2章 役割及び組織体制

第1節 役割

(最高情報セキュリティ責任者)

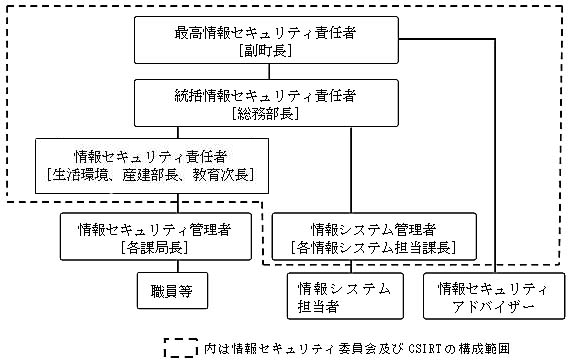

第3条 副町長を、最高情報セキュリティ責任者(以下「CISO」という。)とする。CISOは、本町における全てのネットワーク、情報システム等の情報資産の管理及び情報セキュリティ対策に関する最終決定権限及び責任を有する。

2 CISOは、必要に応じ情報セキュリティに関する専門的な知識及び経験を有した専門家を情報セキュリティアドバイザーとして置き、業務内容を定めるものとする。

(統括情報セキュリティ責任者)

第4条 総務部長を、CISO直属の統括情報セキュリティ責任者とする。統括情報セキュリティ責任者はCISOを補佐しなければならない。

2 統括情報セキュリティ責任者は、本町の全てのネットワークにおける開発、設定の変更、運用、見直し等を行う権限及び責任を有する。

3 統括情報セキュリティ責任者は、本町の全てのネットワークにおける情報セキュリティ対策に関する権限及び責任を有する。

4 統括情報セキュリティ責任者は、情報セキュリティ責任者、情報セキュリティ管理者、情報システム管理者及び情報システム担当者に対し、情報セキュリティに関する指導及び助言を行う権限を有する。

5 統括情報セキュリティ責任者は、本町の情報資産に対するセキュリティ侵害が発生した場合又はセキュリティ侵害のおそれがある場合、CISOの指示に従うものとする。また、CISOが不在の場合、自らの判断に基づき、必要かつ十分な措置を行う権限及び責任を有する。

6 統括情報セキュリティ責任者は、本町の共通的なネットワーク、情報システム及び情報資産に関し、益子町情報セキュリティ実施手順(以下「実施手順」という。)に従い、維持・管理を行う権限及び責任を有する。

7 統括情報セキュリティ責任者は、緊急時等の円滑な情報共有を図るため、CISO、統括情報セキュリティ責任者、情報セキュリティ責任者、情報セキュリティ管理者、情報システム管理者及び情報システム担当者を網羅する連絡体制を含めた緊急連絡網を整備しなければならない。

8 統括情報セキュリティ責任者は、緊急時にはCISOに早急に報告を行うとともに、回復のための対策を講じなければならない。

(情報セキュリティ責任者)

第5条 生活環境部長、産業建設部長及び教育次長を情報セキュリティ責任者とする。

2 情報セキュリティ責任者は、当該部局等の情報セキュリティ対策に関する統括的な権限及び責任を有する。

3 情報セキュリティ責任者は、当該部局等において所管する情報システムにおける開発、設定の変更、運用、見直し等を行う統括的な権限及び責任を有する。

4 情報セキュリティ責任者は、当該部局等において所管する情報システムについて、緊急時等における連絡体制の整備、益子町情報セキュリティポリシー(以下「セキュリティポリシー」という。)の遵守に関する意見の集約並びに職員等に対する教育、訓練、助言及び指示を行う。

(情報セキュリティ管理者)

第6条 町長部局の課長、行政委員会事務局の課長又は上席の者及び議会事務局の局長を情報セキュリティ管理者とする。

2 情報セキュリティ管理者は、当該課局等の情報セキュリティ対策に関する権限及び責任を有する。

3 情報セキュリティ管理者は、所管する課局等において、情報資産に対するセキュリティ侵害が発生した場合又はセキュリティ侵害のおそれがある場合、情報セキュリティインシデント対応体制(以下「CSIRT」(シーサート)という。)へ速やかに報告を行い、指示を仰がなければならない。

(情報システム管理者)

第7条 各情報システムの担当課局長等を、当該情報システムに関する情報システム管理者とする。

2 情報システム管理者は、所管する情報システムにおける開発、設定の変更、運用、見直し等を行う権限及び責任を有する。

3 情報システム管理者は、所管する情報システムにおける情報セキュリティに関する権限及び責任を有する。

4 情報システム管理者は、所管する情報システムに係る実施手順の維持・管理を行う。

(情報システム担当者)

第8条 情報システム管理者の指示等に従い、情報システムの開発、設定の変更、運用、更新等の作業を行う者を、情報システム担当者とする。

第2節 組織体制

(情報セキュリティ委員会)

第9条 本町の情報セキュリティ対策を統一的に行うため、情報セキュリティ委員会(以下「委員会」という。)を設置する。

2 委員会は、次の内容について審議するものとする。

(2) 情報セキュリティに関する事案の調査に関すること。

(3) 情報セキュリティ監査等の実施手順等に関すること。

(4) その他情報セキュリティに係る重要事項に関すること。

3 委員会は、CISO、統括情報セキュリティ責任者、情報セキュリティ責任者及び情報システム管理者をもって構成する。

4 委員会の長は、CISOとする。

5 委員会の事務は、総合政策課が行う。

(CSIRT)

第10条 CISOは、本町の情報セキュリティに関する統一的な窓口の機能を有する、CSIRTを設置する。

2 CSIRTは、次の内容について対応するものとする。

(1) セキュリティインシデントについて部局等より報告を受けた場合、速やかに状況を確認し、インシデント連絡フローにより関係機関へ報告を行い、対応を行わなければならない。

(2) CSIRTは、セキュリティインシデントを認知した場合、重要度や影響範囲等を勘案し、報道機関への通知・公表対応を行わなければならない。

(3) CSIRTは、情報セキュリティに関し、関係機関や他の地方公共団体の情報セキュリティに関する統一的な窓口の機能を有する部署、外部の事業者等との情報共有を行う。

3 CSIRTは、CISO、統括情報セキュリティ責任者、情報セキュリティ責任者及び情報システム管理者をもって構成する。

4 CSIRTの長は、CISOとする。

5 CSIRTの事務は、総合政策課が行う。

[益子町情報セキュリティ組織体制図]

第3節 兼務の禁止

(兼務の禁止)

第11条 情報セキュリティ対策の実施において、やむを得ない場合を除き、承認又は許可の申請を行う者と承認者又は許可者は、同じ者が兼務してはならない。

2 監査を受ける者と監査を実施する者は、やむを得ない場合を除き、同じ者が兼務してはならない。

第3章 情報の分類と管理

第1節 情報の分類

(情報資産の分類)

第12条 本町における情報資産は、機密性、完全性、可用性等の観点により、重要度の高いものから重要性分類Ⅰ、Ⅱ、Ⅲ及びⅣとし、次の要件に従って分類する。

(1) 重要性分類Ⅰ

ア 重要性分類Ⅱに分類される情報資産のうち、滅失又は毀損した場合、復元が著しく困難となり、行政の円滑な執行に重大な支障をきたすおそれのある情報を含むもの

(2) 重要性分類Ⅱ

ア 益子町情報公開条例(令和5年条例第2号)第7条第1号から第3号及び第7号に定義されている情報を含むもの

イ 情報システム運用管理に関する情報で、情報セキュリティを維持するため、機密の取扱いを要する情報を含むもの

ウ 前2号に掲げる場合のほか、情報セキュリティ管理者が情報の機密性、完全性、可用性、その他の事情を考慮し、重要性分類Ⅱとして管理することが適当と認める情報を含むもの

(3) 重要性分類Ⅲ

ア 益子町情報公開条例第7条第4号から第6号及び第8号に定義されている情報を含むもの

イ アに掲げる場合のほか、情報セキュリティ管理者が情報の機密性、完全性、可用性、その他の事情を考慮し、重要性分類Ⅲとして管理することが適当と認める情報を含むもの

(4) 重要性分類Ⅳ

ア 重要性分類Ⅰ、Ⅱ及びⅢ以外の情報を含むもの

第2節 情報資産の管理・取扱い

(情報資産の管理)

第13条 情報セキュリティ管理者は、所管する情報資産について管理責任を有する。

2 情報資産が複製又は伝送された場合、複製又は伝送された情報資産も第12条の分類に基づき管理しなければならない。

(情報資産の作成)

第14条 職員等は、業務上必要のない情報を作成してはならない。

2 情報を作成する者は、情報の作成時に第12条の分類に基づき当該情報の分類を行わなければならない。

3 情報を作成する者は、作成途上の情報についても、紛失や流出等を防止しなければならない。また、情報の作成途上で不要になった場合、当該情報を消去しなければならない。

(情報資産の入手)

第15条 庁内の者が作成した情報資産を入手した者は、入手元の情報資産の分類に基づいた取扱いをしなければならない。

2 庁外の者が作成した情報資産を入手した者は、第12条の分類に基づき、当該情報の分類を行わなければならない。

3 情報資産を入手した者は、入手した情報資産の分類が不明な場合、情報セキュリティ管理者に判断を仰がなければならない。

(情報資産の利用)

第16条 情報資産を利用する者は、業務以外の目的に情報資産を利用してはならない。

2 情報資産を利用する者は、情報資産の分類に応じ、適切な取扱いをしなければならない。

3 情報資産を利用する者は、電磁的記録媒体に情報資産の分類が異なる情報が複数記録されている場合、最高度の分類に従って、当該電磁的記録媒体を取り扱わなければならない。

(情報資産の取扱制限)

第17条 情報資産の取扱制限については、次のとおりとする。

(1) 保管

ア 職員等は、重要性分類Ⅰ・Ⅱ・Ⅲの情報資産について、施錠可能な安全な場所に保管する等、適切に管理しなければならない。

イ 職員等は、重要性分類Ⅰの情報資産について、電磁的記録媒体等へのバックアップを取り、施錠可能な安全な場所に保管しなければならない。また、重要性分類Ⅱ・Ⅲの情報資産については、必要に応じ電磁的記録媒体等へのバックアップを取り、情報資産の適切な管理に努めなければならない。

(2) 送信・運搬

ア 職員等は、重要性分類Ⅰ・Ⅱ・Ⅲの情報資産を電子メール等により送信する場合、信頼のできるネットワーク回線を用い、暗号化又はパスワード設定を行う等、情報資産の不正利用を防止するための措置を講じなければならない。

イ 職員等は、重要性分類Ⅰ・Ⅱ・Ⅲの情報資産を運搬する場合、鍵付きのケース等に格納し、暗号化又はパスワードの設定を行う等、情報資産の不正利用を防止するための措置を講じなければならない。

(3) 廃棄

ア 職員等は、重要性分類Ⅰ・Ⅱ・Ⅲの情報資産を記録している電磁的記録媒体等を廃棄する場合、いかなる方法によっても復元できないように消去を行うか、消去できないものにあっては物理的破壊を行った上で廃棄しなければならない。

イ 情報資産の廃棄を行う職員等は、情報セキュリティ管理者の許可を得ることとし、廃棄を行った日時、担当者及び処理内容を記録しなければならない。

第4章 物理的セキュリティ

第1節 サーバ等の管理

(機器の取付け)

第18条 情報システム管理者は、サーバ等の機器の取付けを行う場合、火災、水害、埃、振動、温度、湿度等の影響を可能な限り排除した場所に設置し、容易に取り外せないよう適切に固定する等必要な措置を講じなければならない。

(サーバの事業継続性)

第19条 情報システム管理者は、重要情報を格納しているサーバ、セキュリティサーバ、住民サービスに関するサーバ、その他の基幹サーバを、必要に応じ冗長化等の技術により、同一データを保持するよう努めなければならない。

2 情報システム管理者は、メインサーバに障害が発生した場合、システムの運用停止時間を最小限にするよう努めなければならない。

(機器の電源)

第20条 情報システム管理者は、統括情報セキュリティ責任者及び施設管理部門と連携し、サーバ等の機器の電源について、停電等による電源供給の停止に備え、当該機器が適切に停止するまでの間に十分な電力を供給する容量の予備電源を備え付けなければならない。

2 情報システム管理者は、統括情報セキュリティ責任者及び施設管理部門と連携し、落雷等による過電流に対し、サーバ等の機器を保護するための措置を講じなければならない。

(通信ケーブル等の配線)

第21条 統括情報セキュリティ責任者及び情報システム管理者は、施設管理部門と連携し、通信ケーブル、電源ケーブルの損傷等を防止するため、配線収納管を使用する等必要な措置を講じなければならない。

2 統括情報セキュリティ責任者及び情報システム管理者は、主要な箇所の通信ケーブル及び電源ケーブルについて、施設管理部門から損傷等の報告があった場合、連携し対応しなければならない。

3 統括情報セキュリティ責任者及び情報システム管理者は、ネットワーク接続口(ハブのポート等)を他者が容易に接続できない場所に設置する等適切に管理しなければならない。

4 統括情報セキュリティ責任者及び情報システム管理者は、自ら又は情報システム担当者及び契約により操作を認められた外部委託事業者以外の者が配線を変更、追加できないよう必要な措置を講じなければならない。

(機器の定期保守及び修理)

第22条 情報システム管理者は、重要性分類Ⅰ・Ⅱ・Ⅲのサーバ等の機器の定期保守を実施しなければならない。

2 情報システム管理者は、電磁的記録媒体を内蔵する機器を外部委託事業者に修理させる場合、内容を消去した状態で行わせなければならない。内容を消去できない場合、情報システム管理者は、故障を修理させるにあたり、外部委託事業者との間で、守秘義務契約を締結するほか、秘密保持体制の確認等を行わなければならない。

(庁外への機器の設置)

第23条 統括情報セキュリティ責任者及び情報システム管理者は、庁外にサーバ等の機器を設置する場合、CISOの承認を得なければならない。また、定期的に当該機器への情報セキュリティ対策状況について確認しなければならない。

(機器の廃棄等)

第24条 情報システム管理者は、機器を廃棄、リース返却等をする場合、機器内部の記憶装置から、全ての情報を消去の上、復元不可能な状態にする措置を講じなければならない。

第2節 管理区域の管理

(管理区域の構造等)

第25条 管理区域とは、ネットワークの基幹機器及び重要な情報システムを設置し、当該機器等の管理及び運用を行うための部屋又は区画(以下「サーバ室等」という。)や電磁的記録媒体の保管庫をいう。

2 統括情報セキュリティ責任者及び情報システム管理者は、原則管理区域を地階又は1階以外に設けるよう努めなければならない。また、外部からの侵入が容易にできないよう対策を講じなければならない。

3 統括情報セキュリティ責任者及び情報システム管理者は、施設管理部門と連携し、管理区域から外部に通ずるドアは必要最小限とし、鍵、警報装置等によって許可されていない立入りを防止しなければならない。

4 統括情報セキュリティ責任者及び情報システム管理者は、必要に応じサーバ室等内の機器等に、転倒及び落下防止等の耐震対策、防火措置、防水措置等を講じなければならない。

5 統括情報セキュリティ責任者及び情報システム管理者は、管理区域に配置する消火薬剤や消防用設備等が、機器等及び電磁的記録媒体に影響を与えないようにしなければならない。

(管理区域の入退室管理等)

第26条 情報システム管理者は、管理区域への入退室を許可された者のみに制限し、入退室管理簿の記載による入退室管理を行わなければならない。

2 職員等及び外部委託事業者は、管理区域に入室する場合、身分証明書等を携帯し、情報システム管理者の求めにより提示しなければならない。

3 情報システム管理者は、外部からの訪問者が管理区域に入る場合、必要に応じ立ち入り区域を制限した上で、管理区域への入退室を許可された職員等が付き添わなければならない。また、外見上、職員等と区別できる措置を講じなければならない。

4 情報システム管理者は、重要性分類Ⅰ・Ⅱ・Ⅲの情報資産を扱うシステムを設置している管理区域について、当該情報システムに関連しないコンピュータ、モバイル端末、通信回線装置、電磁的記録媒体等を持ち込ませないようにしなければならない。

(機器等の搬入出)

第27条 情報システム管理者は、搬入する機器等が、既存の情報システムに与える影響について、あらかじめ職員又は外部委託事業者に確認を行わせなければならない。

2 情報システム管理者は、サーバ室等の機器等の搬入出について、情報システム担当者を立ち会わせなければならない。

第3節 通信回線及び通信回線装置の管理

(通信回線及び通信回線装置の管理)

第28条 統括情報セキュリティ責任者は、庁内の通信回線及び通信回線装置を、施設管理部門と連携し、適切に管理しなければならない。また、通信回線及び通信回線装置に関連する文書を適切に保管しなければならない。

2 統括情報セキュリティ責任者は、外部へのネットワーク接続を必要最低限に限定し、できる限り接続ポイントを減らさなければならない。

3 統括情報セキュリティ責任者は、本町が扱うネットワークを総合行政ネットワークに集約するように努めなければならない。

4 統括情報セキュリティ責任者は、重要性分類Ⅰ・Ⅱ・Ⅲの情報資産を取り扱う情報システムに通信回線を接続する場合、必要なセキュリティ水準を検討の上、適切な回線を選択しなければならない。また、必要に応じ送受信される情報の暗号化を行わなければならない。

5 統括情報セキュリティ責任者は、ネットワークに使用する回線について、伝送途上に情報が破壊、盗聴、改ざん、消去等が生じないように十分な情報セキュリティ対策を講じなければならない。

6 統括情報セキュリティ責任者は、重要性分類Ⅰ・Ⅱ・Ⅲの情報を取り扱う情報システムが接続される通信回線について、継続的な運用を可能とする回線を選択しなければならない。また、必要に応じ回線を冗長構成にする等の措置を講じなければならない。

第4節 職員等のパソコン等の管理

(職員等のパソコン等の管理)

第29条 情報システム管理者は、情報システムへのログインパスワードの入力を必要とするように設定しなければならない。

2 情報システム管理者は、取り扱う情報の重要度に応じてパスワード以外に指紋認証等の二要素認証を併用しなければならない。

3 情報システム管理者は、パソコンやモバイル端末等におけるデータの暗号化等の機能を有効に利用するよう努めなければならない。同様に、電磁的記録媒体についてもデータ暗号化機能を備える媒体を使用するよう努めなければならない。

第5章 人的セキュリティ

第1節 職員等の遵守事項

(職員等の遵守事項)

第30条 職員等の遵守事項については、次のとおりとする。

(1) セキュリティポリシー等の遵守 職員等は、セキュリティポリシー及び実施手順を遵守しなければならない。また、情報セキュリティ対策について不明な点、遵守することが困難な点等がある場合、速やかに情報セキュリティ管理者へ報告し、指示を仰がなければならない。

(2) 業務以外の目的での使用の禁止 職員等は、業務以外の目的で情報資産の外部への持ち出し、情報システムへのアクセス、電子メールアドレスの使用及びインターネットへのアクセスを行ってはならない。

(3) モバイル端末や電磁的記録媒体等の持ち出し及び外部における情報処理作業の制限

ア 重要性分類Ⅰ・Ⅱ・Ⅲの情報資産を外部で処理することは原則禁止とする。

イ 職員等は、本町のモバイル端末、電磁的記録媒体、情報資産及びソフトウェアを外部に持ち出す場合、情報セキュリティ管理者の許可を得なければならない。

ウ 職員等は、外部で情報処理業務を行う場合、情報セキュリティ管理者の許可を得なければならない。

エ 職員等は、外部で情報処理作業を行う際、私物パソコンを用いる場合、情報セキュリティ管理者の許可を得た上で、安全管理措置を遵守しなければならない。また、重要性分類Ⅰ・Ⅱの情報資産については、私物パソコンによる情報処理を行ってはならない。

(4) 貸与以外のパソコン、モバイル端末、電磁的記録媒体等の業務利用

ア 職員等は、貸与以外のパソコン、モバイル端末、電磁的記録媒体等を原則業務に利用してはならない。ただし、業務上必要な場合、情報セキュリティ管理者の許可を得て利用することができる。

イ 職員等は、貸与以外のパソコン、モバイル端末、電磁的記録媒体等を用い、外部で情報処理作業を行う場合、情報セキュリティ管理者の許可を得た上で、安全管理措置を遵守しなければならない。

(5) 持ち出し及び持ち込みの記録 端末等の持ち出し及び持ち込みについては原則禁止とする。ただし、業務上必要な場合、情報セキュリティ管理者の許可を得なければならない。この場合、情報セキュリティ管理者は記録を作成し、保管しなければならない。

(6) パソコンやモバイル端末におけるセキュリティ設定変更の禁止 職員等は、パソコンやモバイル端末のソフトウェアに関するセキュリティ機能の設定について、情報セキュリティ管理者の許可なく変更してはならない。

(7) 机上の端末等の管理 職員等は、パソコン、モバイル端末、電磁的記録媒体、情報が印刷された文書等について、第三者に使用されること又は情報セキュリティ管理者の許可なく情報を閲覧されることがないように、離席時のパソコン、モバイル端末のロックや電磁的記録媒体、文書等の容易に閲覧されない場所への保管等、適切な措置を講じなければならない。

(8) 退職時等の遵守事項 職員等は、異動、退職等により業務を離れる場合、利用していた情報資産を返却しなければならない。また、その後も職務上知り得た情報を漏らしてはならない。

(フルタイム会計年度任用職員及びパートタイム会計年度任用職員等の遵守事項)

第31条 フルタイム会計年度任用職員及びパートタイム会計年度任用職員等(以下「会計年度任用職員等」という。)への対応については、次のとおりとする。

(1) セキュリティポリシー等の遵守 情報セキュリティ管理者は、会計年度任用職員等に対し、採用時にセキュリティポリシー等のうち、会計年度任用職員等が守るべき内容を理解させ、また、実施及び遵守させなければならない。

(2) セキュリティポリシー等の遵守に対する同意 情報セキュリティ管理者は、会計年度任用職員等の採用の際、必要に応じセキュリティポリシー等を遵守する旨の同意書への署名を求めるものとする。

(3) インターネット接続及び電子メール使用等の制限 情報セキュリティ管理者は、会計年度任用職員等にパソコンやモバイル端末による作業を行わせる場合、インターネットへの接続、電子メールの使用等が不要の場合、これを利用できないようにしなければならない。

(セキュリティポリシー等の掲示)

第32条 情報セキュリティ管理者は、職員等が常にセキュリティポリシー及び実施手順を閲覧できるように掲示しなければならない。

(外部委託事業者に対する説明)

第33条 情報セキュリティ管理者は、ネットワーク及び情報システムの開発・保守等を外部委託事業者に発注する場合、外部委託事業者から再委託を受ける事業者も含めて、セキュリティポリシー等のうち外部委託事業者が守るべき内容の遵守及び機密事項を説明しなければならない。

第2節 研修・訓練

(情報セキュリティに関する研修・訓練)

第34条 CISOは、定期的に情報セキュリティに関する研修・訓練を実施しなければならない。

(研修計画の策定及び実施)

第35条 研修計画の策定及び実施については、次のとおりとする。

(1) CISOは、全ての職員等に対する情報セキュリティに関する研修計画の策定と実施体制の構築を定期的に行わなければならない。

(2) CISOは、新規採用の職員等を対象とする情報セキュリティに関する研修を実施しなければならない。

(3) 研修は、統括情報セキュリティ責任者、情報セキュリティ責任者、情報セキュリティ管理者、情報システム管理者、情報システム担当者及びその他職員等に対し、それぞれの役割、情報セキュリティに関する理解度等に応じたものにしなければならない。

(緊急時対応訓練)

第36条 CISOは、緊急時対応を想定した訓練を定期的に実施しなければならない。訓練計画は、ネットワーク、各情報システムの規模等を考慮し、訓練実施の体制、範囲等を定め、また、効果的に実施できるようにしなければならない。

(研修・訓練への参加)

第37条 全ての職員等は、定められた研修・訓練に参加しなければならない。

第3節 セキュリティインシデントの報告

(庁内からのセキュリティインシデント)

第38条 職員等は、セキュリティインシデントを認知した場合、速やかに情報セキュリティ管理者に報告しなければならない。

2 報告を受けた情報セキュリティ管理者は、速やかにCSIRTに報告しなければならない。

(住民等外部からのセキュリティインシデントの通報)

第39条 職員等は、本町が管理するネットワーク、情報システム等の情報資産に関するセキュリティインシデントについて、住民等外部から通報を受けた場合、情報セキュリティ管理者に報告しなければならない。

2 報告を受けた情報セキュリティ管理者は、速やかにCSIRTに報告しなければならない。

(セキュリティインシデント原因の究明・記録、再発防止等)

第40条 CSIRTは、これらのセキュリティインシデント原因を究明し、記録を保存しなければならない。また、セキュリティインシデントの原因究明結果から、再発防止策を検討し、CISOに報告しなければならない。

2 CISOは、CSIRTからセキュリティインシデントについて報告を受けた場合、内容を確認し、再発防止策を実施するため必要な措置を指示しなければならない。

第4節 ID及びパスワード等の管理

(ICカード等の取扱い)

第41条 職員等は、自己の管理するICカード等に関し、次の事項を遵守しなければならない。

(1) 認証に用いるICカード等を、職員等間で共有してはならない。

(2) 業務上必要のない場合、ICカード等をカードリーダ又はパソコン等の端末のスロット等から抜いておかなければならない。

(3) ICカード等を紛失した場合、速やかに統括情報セキュリティ責任者及び情報システム管理者に報告し、指示に従わなければならない。

2 統括情報セキュリティ責任者及び情報システム管理者は、ICカード等の紛失等の報告があった場合、当該ICカード等を使用したアクセス等を速やかに停止しなければならない。

3 統括情報セキュリティ責任者及び情報システム管理者は、ICカード等を切り替える場合、切替え前のカードを回収し、破砕する等復元不可能な処理を行った上で廃棄しなければならない。

(IDの取扱い)

第42条 職員等は、自己の管理するIDに関し、次の事項を遵守しなければならない。

(1) 自己が利用しているIDは、他人に利用させてはならない。

(2) 共用IDを利用する場合、共用IDの利用者以外に利用させてはならない。

(パスワードの取扱い)

第43条 職員等は、自己の管理するパスワードに関し、次の事項を遵守しなければならない。

(1) パスワードは、他者に知られないように管理しなければならない。

(2) パスワードを秘密にし、パスワードの照会等には一切応じてはならない。

(3) パスワードは十分な長さとし、文字列は想像しにくいものにしなければならない。

(4) パスワードが流出したおそれがある場合、速やかに情報セキュリティ管理者に報告するとともに、パスワードを変更しなければならない。

(5) パスワードは定期的に又はアクセス回数に基づいて変更し、古いパスワードを再利用しないよう努めなければならない。

(6) 複数の情報システムを扱う職員等は、同一のパスワードをシステム間で用いないよう努めなければならない。

(7) 仮のパスワードは、最初のログイン時点で変更しなければならない。

(8) パソコン等の端末にパスワードを記憶させてはならない。

(9) 職員等間でパスワードを共有してはならない。

第6章 技術的セキュリティ

第1節 コンピュータ及びネットワークの管理

(ファイルサーバの設定等)

第44条 情報システム管理者は、職員等が使用できるファイルサーバの容量を設定し、職員等に周知しなければならない。

2 情報システム管理者は、ファイルサーバを課局等の単位で構成し、職員等が他課局等のフォルダ及びファイルを閲覧及び使用できないように設定しなければならない。

3 情報システム管理者は、人事記録、住民の個人情報等、特定の職員等しか取り扱えないデータについて、別途フォルダを作成する等の措置を講じ、同一課局等であっても、担当職員以外の職員等が閲覧及び使用できないようにしなければならない。

(バックアップの実施)

第45条 統括情報セキュリティ責任者及び情報システム管理者は、ファイルサーバ等に記録された情報について、サーバの冗長化対策に関わらず、必要に応じ定期的にバックアップを実施しなければならない。

(他団体との情報システムに関する情報等の交換)

第46条 情報システム管理者は、他の団体と情報システムに関する情報及びソフトウェアを交換する場合、取扱いに関する事項をあらかじめ定め、統括情報セキュリティ責任者及び情報セキュリティ責任者の許可を得なければならない。

(システム管理記録及び作業の確認)

第47条 情報システム管理者は、所管する情報システムの運用において実施した作業について、作業記録を作成しなければならない。

2 統括情報セキュリティ責任者及び情報システム管理者は、所管するシステムにおいて、システム変更等の作業を行った場合、作業内容について記録を作成し、詐取、改ざん等をされないように適切に管理しなければならない。

3 統括情報セキュリティ責任者、情報システム管理者又は情報システム担当者及び契約により操作を認められた外部委託事業者がシステム変更等の作業を行う場合、必要に応じ2人以上で作業し、互いに作業を確認するよう努めなければならない。

(情報システム仕様書等の管理)

第48条 統括情報セキュリティ責任者及び情報システム管理者は、ネットワーク構成図及び情報システム仕様書について、記録媒体に関わらず、業務上必要とする者以外の者が閲覧したり、紛失等がないよう、適切に管理しなければならない。

(ログの取得等)

第49条 統括情報セキュリティ責任者及び情報システム管理者は、各種ログ及び情報セキュリティの確保に必要な記録を取得し、一定の期間保存しなければならない。

2 統括情報セキュリティ責任者及び情報システム管理者は、ログとして取得する項目、保存期間、取扱方法及びログが取得できなくなった場合の対処等について、適切に管理しなければならない。

3 統括情報セキュリティ責任者及び情報システム管理者は、取得したログを点検又は分析できる機能を設け、必要に応じ悪意ある第三者等からの不正侵入、不正操作等の有無について点検又は分析を実施しなければならない。

(障害記録)

第50条 統括情報セキュリティ責任者及び情報システム管理者は、職員等からのシステム障害の報告、処理結果、問題等を障害記録として記録し、適切に保存しなければならない。

(ネットワークの接続制御、経路制御等)

第51条 統括情報セキュリティ責任者は、フィルタリング及びルーティングについて、設定の不整合が発生しないように、ファイアウォール、ルータ等の通信ソフトウェア等を設定しなければならない。

2 統括情報セキュリティ責任者は、不正アクセスを防止するため、ネットワークに適切なアクセス制御を施さなければならない。

(外部の者が利用できるシステムの分離等)

第52条 情報システム管理者は、電子申請の汎用受付システム等、外部の者が利用できるシステムについて、必要に応じ他のネットワーク及び情報システムと、物理的又は論理的に分離する等の措置を講じなければならない。

(外部ネットワークとの接続制限等)

第53条 情報システム管理者は、所管するネットワークを外部ネットワークと接続しようとする場合、CISO及び統括情報セキュリティ責任者の許可を得なければならない。

2 情報システム管理者は、接続しようとする外部ネットワークに係るネットワーク構成、機器構成、セキュリティ技術等を詳細に調査し、庁内の全てのネットワーク、情報システム等の情報資産に影響が生じないことを確認しなければならない。

3 情報システム管理者は、接続した外部ネットワークの瑕疵によりデータの漏えい、破壊、改ざん又はシステムダウン等による業務への影響が生じた場合、対処するため当該外部ネットワークの管理責任者による損害賠償責任を契約上担保しなければならない。

4 統括情報セキュリティ責任者及び情報システム管理者は、ウェブサーバ等をインターネットに公開する場合、庁内ネットワークへの侵入を防御するため、ファイアウォール等を外部ネットワークとの境界に設置した上で接続しなければならない。

5 情報システム管理者は、接続した外部ネットワークの情報セキュリティに問題が認められ、情報資産に脅威が生じることが想定される場合、統括情報セキュリティ責任者の判断に従い、速やかに当該外部ネットワークを物理的に遮断しなければならない。

(複合機のセキュリティ管理)

第54条 統括情報セキュリティ責任者は、複合機を調達する場合、当該複合機が備える機能、設置環境並びに取り扱う情報資産の分類及び管理方法に応じ、適切なセキュリティ要件を策定しなければならない。

2 統括情報セキュリティ責任者は、複合機が備える機能について適切な設定等を行うことにより運用中の複合機に対するセキュリティインシデントへの対策を講じなければならない。

3 統括情報セキュリティ責任者は、複合機の運用を終了する場合、複合機の持つ電磁的記録媒体の全ての情報を抹消又は再利用できないようにする対策を講じなければならない。

(特定用途機器のセキュリティ管理)

第55条 統括情報セキュリティ責任者は、特定用途機器について、取り扱う情報、利用方法、通信回線への接続形態等により、何らかの脅威が想定される場合、当該機器の特性に応じた対策を講じなければならない。

(無線LAN及びネットワークの盗聴対策)

第56条 統括情報セキュリティ責任者は、無線LANの利用を認める場合、解読が困難な暗号化及び認証技術の使用を義務付けなければならない。

(電子メールのセキュリティ管理)

第57条 統括情報セキュリティ責任者は、権限のない利用者により、外部から外部への電子メール転送(電子メールの中継処理)が行われることを不可能とするよう、電子メールサーバの設定を行わなければならない。

2 統括情報セキュリティ責任者は、大量のスパムメール等の受信又は送信を検知した場合、電子メールサーバの運用を停止しなければならない。

3 統括情報セキュリティ責任者は、電子メールの送受信容量の上限を設定し、上限を超える電子メールの送受信を制限しなければならない。

4 統括情報セキュリティ責任者は、職員等が使用できる電子メールボックスの容量の上限を設定し、上限を超えた場合、対応を職員等に周知しなければならない。

5 統括情報セキュリティ責任者は、システム開発や運用、保守等のため庁舎内に常駐している外部委託事業者の作業員による電子メールアドレス利用について、外部委託事業者との間で利用方法を取り決めなければならない。

(電子メールの利用制限)

第58条 職員等は、自動転送機能を用いて、電子メールを転送してはならない。

2 職員等は、業務上必要のない送信先に電子メールを送信してはならない。

3 職員等は、複数人に電子メールを送信する場合、必要がある場合を除き、他の送信先の電子メールアドレスが分からないようにしなければならない。

4 職員等は、重要な電子メールを誤送信した場合、情報セキュリティ管理者に報告しなければならない。

5 職員等は、ウェブで利用できるフリーメール、ネットワークストレージサービス等を使用してはならない。

(電子署名・暗号化)

第59条 職員等は、第17条により定めた取扱制限に従い、外部に送るデータの機密性又は完全性を確保することが必要な場合、CISOが定めた電子署名、暗号化又はパスワード設定等、セキュリティを考慮し、送信しなければならない。

2 職員等は、暗号化を行う場合、CISOが定める以外の方法を用いてはならない。また、CISOが定めた方法で暗号のための鍵を管理しなければならない。

3 CISOは、電子署名の正当性を検証するための情報又は手段を、署名検証者へ安全に提供しなければならない。

(無許可ソフトウェアの導入等の禁止)

第60条 職員等は、パソコンやモバイル端末に無断でソフトウェアを導入してはならない。

2 職員等は、業務上の必要がある場合、統括情報セキュリティ責任者及び情報システム管理者の許可を得て、ソフトウェアを導入することができる。ただし、導入する際は、情報セキュリティ管理者は、ソフトウェアのライセンスを管理しなければならない。

3 職員等は、不正にコピーしたソフトウェアを利用してはならない。

(機器構成の変更の制限)

第61条 職員等は、パソコンやモバイル端末に対し機器の改造及び増設・交換を行ってはならない。

2 職員等は、業務上、パソコンやモバイル端末に対し機器の改造及び増設・交換を行う必要がある場合、統括情報セキュリティ責任者及び情報システム管理者の許可を得なければならない。

(無許可でのネットワーク接続の禁止)

第62条 職員等は、統括情報セキュリティ責任者の許可なくパソコンやモバイル端末をネットワークに接続してはならない。

(業務以外の目的でのウェブ閲覧の禁止)

第63条 職員等は、業務以外の目的でウェブを閲覧してはならない。

2 統括情報セキュリティ責任者は、職員等のウェブ利用について、明らかに業務に関係のないサイトを閲覧していることを発見した場合、情報セキュリティ管理者に通知し適切な措置を求めなければならない。

第2節 アクセス制御

(アクセス制御)

第64条 アクセス制御については、次のとおりとする。

(1) アクセス制御等 統括情報セキュリティ責任者又は情報システム管理者は、所管するネットワーク又は情報システムごとにアクセスする権限のない職員等がアクセスできないように、システム上制限しなければならない。

(2) 利用者IDの取扱い

ア 統括情報セキュリティ責任者及び情報システム管理者は、利用者の登録、変更、抹消等の情報管理、職員等の異動、出向及び退職に伴う利用者IDの取扱い等の方法を定めなければならない。

イ 職員等は、業務上必要がなくなった場合、利用者登録を抹消するよう、統括情報セキュリティ責任者又は情報システム管理者に報告しなければならない。

ウ 統括情報セキュリティ責任者及び情報システム管理者は、利用されていないIDが放置されないよう、人事管理部門と連携し、点検しなければならない。

(3) 特権を付与されたIDの管理等

ア 統括情報セキュリティ責任者及び情報システム管理者は、管理者権限等の特権を付与されたIDを利用する者を必要最小限にし、当該IDのパスワードの漏えい等が発生しないよう、当該ID及びパスワードを厳重に管理しなければならない。

イ 統括情報セキュリティ責任者及び情報システム管理者の特権を代行する者は、統括情報セキュリティ責任者及び情報システム管理者が指名し、CISOが認めた者でなければならない。

ウ CISOは、代行者を認めた場合、速やかに統括情報セキュリティ責任者、情報セキュリティ責任者、情報セキュリティ管理者及び情報システム管理者に通知しなければならない。

エ 統括情報セキュリティ責任者及び情報システム管理者は、特権を付与されたID及びパスワードの変更について、原則外部委託事業者に行わせてはならない。

オ 統括情報セキュリティ責任者及び情報システム管理者は、特権を付与されたID及びパスワードについて、職員等の端末等のパスワードよりも定期変更、入力回数制限等のセキュリティ機能を強化しなければならない。

カ 統括情報セキュリティ責任者及び情報システム管理者は、特権を付与されたIDを可能な限り、初期設定以外のものに変更しなければならない。

(職員等による外部からのアクセス等の制限)

第65条 職員等が外部から内部のネットワーク又は情報システムにアクセスする場合、統括情報セキュリティ責任者及び当該情報システムを管理する情報システム管理者の許可を得なければならない。

2 統括情報セキュリティ責任者は、内部のネットワーク又は情報システムに対する外部からのアクセスを、アクセスが必要な合理的理由を有する必要最小限の者に限定しなければならない。

3 統括情報セキュリティ責任者は、外部からのアクセスを認める場合、システム上利用者の本人確認を行う機能を確保しなければならない。

4 統括情報セキュリティ責任者は、外部からのアクセスを認める場合、通信途上の盗聴を防御するため暗号化等の措置を講じなければならない。

5 統括情報セキュリティ責任者及び情報システム管理者は、外部からのアクセスに利用するモバイル端末を職員等に貸与する場合、セキュリティ確保のため必要な措置を講じなければならない。

6 職員等は、持ち込んだ又は外部から持ち帰ったモバイル端末を庁内のネットワークに接続する前に、コンピュータウイルスに感染していないこと、パッチの適用状況等を確認しなければならない。

7 統括情報セキュリティ責任者は、公衆通信回線(公衆無線LAN等)の庁外通信回線を庁内ネットワークに接続することは原則禁止しなければならない。ただし、やむを得ず接続を許可する場合、利用者のID及びパスワード、生体認証に係る情報等の認証情報及びこれを記録した媒体(ICカード等)による認証に加えて通信内容の暗号化等、セキュリティ確保のため必要な措置を講じなければならない。

(自動識別の設定)

第66条 統括情報セキュリティ責任者及び情報システム管理者は、ネットワークで使用される機器について、特に機密性の高いネットワークにおいて、機器固有情報によって端末とネットワークとの接続の可否が自動的に識別されるようシステムを設定しなければならない。

(パスワードに関する情報の管理)

第67条 統括情報セキュリティ責任者又は情報システム管理者は、職員等のパスワードに関する情報を厳重に管理しなければならない。

2 統括情報セキュリティ責任者又は情報システム管理者は、職員等に対しパスワードを発行する場合は、仮のパスワードを発行し、ログイン後直ちに仮のパスワードを変更させなければならない。

(特権による接続時間の制限)

第68条 情報システム管理者は、特権によるネットワーク及び情報システムへの接続時間を必要最小限に制限しなければならない。

第3節 システム開発、導入、保守等

(情報システムの調達)

第69条 統括情報セキュリティ責任者及び情報システム管理者は、情報システム開発、導入、保守等の調達に当たっては、調達仕様書に必要とする技術的なセキュリティ機能を明記しなければならない。

2 統括情報セキュリティ責任者及び情報システム管理者は、機器及びソフトウェアの調達に当たっては、当該製品のセキュリティ機能を調査し、情報セキュリティ上問題のないことを確認しなければならない。

(情報システムの開発)

第70条 システム開発における責任者及び作業者の特定情報システム管理者は、システム開発の責任者及び作業者を特定しなければならない。また、システム開発のための規則を確立しなければならない。

2 システム開発における責任者及び作業者のIDの管理

(1) 情報システム管理者は、システム開発の責任者及び作業者が使用するIDを管理し、開発完了後、開発用IDを削除しなければならない。

(2) 情報システム管理者は、システム開発の責任者及び作業者のアクセス権限を設定しなければならならない。

3 システム開発に用いるハードウェア及びソフトウェアの管理

(1) 情報システム管理者は、システム開発の責任者及び作業者が使用するハードウェア及びソフトウェアを特定しなければならない。

(2) 情報システム管理者は、利用を認めたソフトウェア以外のソフトウェアが導入されている場合、当該ソフトウェアをシステムから削除しなければならない。

(情報システムの導入)

第71条 開発環境と運用環境の分離及び移行手順の明確化については、次のとおりとする。

(1) 情報システム管理者は、システム開発・保守及びテスト環境からシステム運用環境への移行について、システム開発・保守計画の策定時に手順を明確にしなければならない。

(2) 情報システム管理者は、移行の際、情報システムに記録されている情報資産の保存を確実に行い、移行に伴う情報システムの停止等の影響が最小限になるよう配慮しなければならない。

(3) 情報システム管理者は、導入するシステムやサービスの可用性が確保されていることを確認した上で導入しなければならない。

2 テストについては、次のとおりとする。

(1) 情報システム管理者は、新たに情報システムを導入する場合、既に稼働している情報システムに接続する前に十分な試験を行わなければならない。

(2) 情報システム管理者は、運用テストを行う場合、あらかじめ擬似環境による操作確認を行わなければならない。

(3) 情報システム管理者は、個人情報及び機密性の高い生データを、テストデータに使用してはならない。

(4) 情報システム管理者は、開発したシステムについて受入れテストを行う場合、開発した組織と導入する組織が、それぞれ独立したテストを行わなければならない。

(システム開発・保守に関連する資料等の整備・保管)

第72条 情報システム管理者は、システム開発・保守に関連する資料及びシステム関連文書を適切に整備・保管しなければならない。

2 情報システム管理者は、テスト結果を一定期間保管しなければならない。

3 情報システム管理者は、情報システムに係るソースコードを適切な方法で保管しなければならない。

(情報システムにおける入出力データの正確性の確保)

第73条 情報システム管理者は、情報システムに入力されるデータについて、範囲、妥当性のチェック機能及び不正な文字列等の入力を除去する機能を組み込むように情報システムを設計しなければならない。

2 情報システム管理者は、故意又は過失により情報が改ざんされる又は漏えいするおそれがある場合、これを検出するチェック機能を組み込むように情報システムを設計しなければならない。

3 情報システム管理者は、情報システムから出力されるデータについて、情報の処理が正しく反映され、出力されるように情報システムを設計しなければならない。

(情報システムの変更管理)

第74条 情報システム管理者は、情報システムを変更した場合、プログラム仕様書等の変更履歴を作成しなければならない。

(開発・保守用のソフトウェアの更新等)

第75条 情報システム管理者は、開発・保守用のソフトウェア等を更新又はパッチの適用をする場合、他の情報システムとの整合性を確認しなければならない。

(システム更新又は統合時の検証等)

第76条 情報システム管理者は、システム更新又は統合時に伴うリスク管理体制の構築、移行基準の明確化及び更新又は統合後の業務運営体制の検証を行わなければならない。

第4節 不正プログラム対策

(統括情報セキュリティ責任者の措置事項)

第77条 統括情報セキュリティ責任者は、不正プログラムに関し、次の事項を措置しなければならない。

(1) 外部ネットワークから受信したファイルは、インターネットのゲートウェイにおいてコンピュータウイルス等の不正プログラムのチェックを行い、不正プログラムのシステムへの侵入を防止しなければならない。

(2) 外部ネットワークに送信するファイルは、インターネットのゲートウェイにおいてコンピュータウイルス等不正プログラムのチェックを行い、不正プログラムの外部への拡散を防止しなければならない。

(3) コンピュータウイルス等の不正プログラム情報を収集し、必要に応じ職員等に対し注意喚起しなければならない。

(4) サーバ及びパソコン等の端末に、コンピュータウイルス等の不正プログラム対策ソフトウェアを常駐させなければならない。

(5) 不正プログラム対策ソフトウェアのパターンファイルは、常に最新の状態に保たなければならない。

(6) 不正プログラム対策のソフトウェアは、必要に応じ最新の状態に保たなければならない。

(7) 業務で利用するソフトウェアは、パッチやバージョンアップ等の開発元のサポートが終了したソフトウェアを利用してはならない。

(情報システム管理者の措置事項)

第78条 情報システム管理者は、不正プログラム対策に関し、次の事項を措置しなければならない。

(1) 所管するサーバ及びパソコン等の端末に、コンピュータウイルス等の不正プログラム対策ソフトウェアをシステムに常駐させなければならない。

(2) 不正プログラム対策ソフトウェアのパターンファイルは、常に最新の状態に保たなければならない。

(3) 不正プログラム対策のソフトウェアは、常に最新の状態に保たなければならない。

(4) インターネットに接続していないシステムにおいて、電磁的記録媒体を使う場合、コンピュータウイルス等の感染を防止するため、本町が管理している媒体以外を職員等に利用させてはならない。また、不正プログラムの感染、侵入が生じる可能性が著しく低い場合を除き、不正プログラム対策ソフトウェアを導入し、定期的に当該ソフトウェア及びパターンファイルの更新を実施しなければならない。

(職員等の遵守事項)

第79条 職員等は、不正プログラム対策に関し、次の事項を遵守しなければならない。

(1) パソコンやモバイル端末において、不正プログラム対策ソフトウェアが導入されている場合、当該ソフトウェアの設定を変更してはならない。

(2) 外部からデータ又はソフトウェアを取り入れる場合、必ず不正プログラム対策ソフトウェアによるチェックを行わなければならない。

(3) 差出人が不明又は不自然に添付されたファイルを受信した場合、速やかに削除しなければならない。なお、職員等が判断できない場合、情報システム管理者へ報告し、指示を仰がなければならない。

(4) 端末に対し、不正プログラム対策ソフトウェアによるフルチェックを定期的に実施しなければならない。

(5) 添付ファイルが付いた電子メールを送受信する場合、不正プログラム対策ソフトウェアでチェックを行わなければならない。

(6) 統括情報セキュリティ責任者が提供するウイルス情報を、常に確認しなければならない。

(7) コンピュータウイルス等の不正プログラムに感染した場合又は感染が疑われる場合、次の対応を行わなければならない。

ア パソコン等の端末 LANケーブルの即時取り外し

イ モバイル端末 直ちに利用を中止し、通信を行わない設定への変更

(専門家の支援体制)

第80条 統括情報セキュリティ責任者は、実施している不正プログラム対策では不十分な事態が発生した場合に備え、外部の専門家の支援を受けられるようにしておかなければならない。

第5節 不正アクセス対策

(統括情報セキュリティ責任者の措置事項)

第81条 統括情報セキュリティ責任者は、不正アクセス対策に関し、次の事項を措置しなければならない。

(1) 使用されていないポートを閉鎖しなければならない。

(2) 不要なサービスについて、機能を削除又は停止しなければならない。

(3) 不正アクセスによるウェブページの改ざんを防止するため、データの書換えを検出し、統括情報セキュリティ責任者及び情報システム管理者へ通報するよう、設定しなければならない。

(4) CSIRTと連携し、監視、通知、外部連絡窓口、適切な対応等を実施できる体制並びに連絡網を構築しなければならない。

(攻撃の予告)

第82条 CISO及び統括情報セキュリティ責任者は、サーバ等に攻撃を受けることが明確になった場合、システムの停止を含む必要な措置を講じなければならない。また、関係機関と連絡を密にして情報の収集に努めなければならない。

(記録の保存)

第83条 CISO及び統括情報セキュリティ責任者は、サーバ等に攻撃を受け、当該攻撃が不正アクセス行為の禁止等に関する法律(平成11年法律第128号)違反等の犯罪の可能性がある場合、攻撃の記録を保存するとともに、警察及び関係機関との緊密な連携に努めなければならない。

(内部からの攻撃)

第84条 統括情報セキュリティ責任者及び情報システム管理者は、職員等及び外部委託事業者が使用しているパソコン等の端末からの庁内のサーバ等に対する攻撃や外部のサイトに対する攻撃を監視しなければならない。

(職員等による不正アクセス)

第85条 統括情報セキュリティ責任者及び情報システム管理者は、職員等による不正アクセスを発見した場合、当該職員等が所属する課局等の情報セキュリティ管理者に通知し、適切な処置を求めなければならない。

(サービス不能攻撃)

第86条 統括情報セキュリティ責任者及び情報システム管理者は、外部からアクセスできる情報システムに対し、第三者からサービス不能攻撃を受け、利用者がサービスを利用できなくなることを防止するため、情報システムの可用性を確保する対策を講じなければならない。

(標的型攻撃)

第87条 統括情報セキュリティ責任者及び情報システム管理者は、情報システムにおいて、標的型攻撃による内部への侵入を防止するため、教育や自動再生無効化等の人的対策や入口対策を講じなければならない。また、内部に侵入した攻撃を早期に検知し対処するため、通信をチェックする等の内部対策を講じなければならない。

第6節 セキュリティ情報の収集

(セキュリティホールに関する情報の収集・共有及びソフトウェアの更新等)

第88条 統括情報セキュリティ責任者及び情報システム管理者は、セキュリティホールに関する情報を収集し、必要に応じ関係者間で共有しなければならない。また、当該セキュリティホールの緊急度に応じて、ソフトウェア更新等の対策を講じなければならない。

(不正プログラム等のセキュリティ情報の収集及び周知)

第89条 統括情報セキュリティ責任者は、不正プログラム等のセキュリティ情報を収集し、必要に応じ対応方法について、職員等に周知しなければならない。

(情報セキュリティに関する情報の収集及び共有)

第90条 統括情報セキュリティ責任者及び情報システム管理者は、情報セキュリティに関する情報を収集し、必要に応じ関係者間で共有しなければならない。また、情報セキュリティに関する社会環境や技術環境等の変化によって新たな脅威を認識した場合、セキュリティ侵害を未然に防止するための対策を速やかに講じなければならない。

第7章 運用

第1節 情報システムの監視

(情報システムの監視)

第91条 統括情報セキュリティ責任者及び情報システム管理者は、セキュリティに関する事案を検知するため、情報システムを常時監視しなければならない。

2 統括情報セキュリティ責任者及び情報システム管理者は、重要なログ等を取得するサーバの正確な時刻設定及びサーバ間の時刻同期ができる措置を講じなければならない。

3 統括情報セキュリティ責任者及び情報システム管理者は、外部と常時接続するシステムを常時監視しなければならない。

第2節 セキュリティポリシーの遵守状況の確認

(遵守状況の確認及び対処)

第92条 情報セキュリティ責任者及び情報セキュリティ管理者は、セキュリティポリシーの遵守状況について確認を行い、問題を認めた場合、速やかにCISO及び統括情報セキュリティ責任者に報告しなければならない。

2 CISOは、発生した問題について、適切かつ速やかに対処しなければならない。

3 統括情報セキュリティ責任者及び情報システム管理者は、ネットワーク及びサーバ等のシステム設定等におけるセキュリティポリシーの遵守状況について、定期的に確認を行い、問題が発生していた場合、適切かつ速やかに対処しなければならない。

(パソコン、モバイル端末及び電磁的記録媒体等の利用状況調査)

第93条 CISO及びCISOが指名した者は、不正アクセス、不正プログラム等の調査のため、職員等が使用しているパソコン、モバイル端末、電磁的記録媒体等のログ、電子メールの送受信記録等の利用状況を調査することができる。

(職員等の報告義務)

第94条 職員等は、セキュリティポリシーに対する違反行為を発見した場合、直ちに統括情報セキュリティ責任者及び情報セキュリティ管理者に報告を行わなければならない。

2 違反行為が直ちに情報セキュリティ上重大な影響を及ぼす可能性があると統括情報セキュリティ責任者が判断した場合、緊急時対応計画に従って適切に対処しなければならない。

第3節 侵害時の対応等

(緊急時対応計画の策定)

第95条 CISOは、セキュリティインシデント、セキュリティポリシーの違反等により情報資産に対するセキュリティ侵害が発生した場合又は発生するおそれがある場合、連絡、証拠保全、被害拡大の防止、復旧、再発防止等の措置を迅速かつ適切に実施するため、緊急時対応計画を定めておき、セキュリティ侵害時には当該計画に従って適切に対処しなければならない。

(緊急時対応計画に盛り込むべき内容)

第96条 緊急時対応計画には、次の内容を定めなければならない。

(1) 関係者の連絡先

(2) 発生した事案に係る報告すべき事項

(3) 発生した事案への対応措置

(4) 再発防止措置の策定

(業務継続計画との整合性確保)

第97条 自然災害、大規模・広範囲にわたる疾病等に備えて別途業務継続計画を策定し、情報セキュリティ委員会は当該計画とセキュリティポリシーの整合性を確保しなければならない。

(緊急時対応計画の見直し)

第98条 CISOは、情報セキュリティを取り巻く状況の変化や組織体制の変動等に応じ、緊急時対応計画を見直さなければならない。

第4節 例外措置

(例外措置の許可)

第99条 情報セキュリティ管理者及び情報システム管理者は、情報セキュリティ関係規程を遵守することが困難な状況で、行政事務の適正な遂行を継続するため、遵守事項とは異なる方法を採用し又は遵守事項を実施しないことについて合理的な理由がある場合、CISOの許可を得て、例外措置を取ることができる。

(緊急時の例外措置)

第100条 情報セキュリティ管理者及び情報システム管理者は、行政事務の遂行に緊急を要する等の場合であって、前条の手続きによることができない場合、事後速やかにCISOに報告しなければならない。

(例外措置の申請書の管理)

第101条 CISOは、例外措置の申請書及び審査結果を適切に保管し、定期的に申請状況を確認しなければならない。

第5節 法令遵守

第102条 職員等は、職務の遂行において使用する情報資産を保護するため、次の法令のほか関係法令を遵守し、これに従わなければならない。

(1) 地方公務員法(昭和25年法律第261号)

(2) 著作権法(昭和45年法律第48号)

(3) 不正アクセス行為の禁止等に関する法律

(4) 個人情報の保護に関する法律(平成15年法律第57号)

(5) 行政手続における特定の個人を識別するための番号の利用等に関する法律(平成25年法律第27号)

(6) 益子町情報公開条例

第6節 懲戒処分等

(懲戒処分)

第103条 セキュリティポリシーに違反した職員等及び監督責任者は、重大性、発生した事案の状況等に応じて、地方公務員法による懲戒処分の対象とする。

(違反時の対応)

第104条 職員等のセキュリティポリシーに違反する行動を確認した場合、速やかに次の措置を講じなければならない。

(1) 統括情報セキュリティ責任者が違反を確認した場合、当該職員等が所属する課局等の情報セキュリティ管理者に通知し、適切な措置を求めなければならない。

(2) 情報システム管理者が違反を確認した場合、速やかに統括情報セキュリティ責任者及び当該職員等が所属する課局等の情報セキュリティ管理者に通知し、適切な措置を求めなければならない。

(3) 情報セキュリティ管理者の指導によっても改善されない場合、統括情報セキュリティ責任者は、当該職員等のネットワーク又は情報システムを使用する権利を停止あるいは剥奪することができる。その後速やかに、統括情報セキュリティ責任者は、職員等の権利を停止あるいは剥奪した旨をCISO及び当該職員等が所属する課局等の情報セキュリティ管理者に通知しなければならない。

第8章 外部サービスの利用

第1節 外部委託

(外部委託事業者の選定基準)

第105条 情報セキュリティ管理者は、外部委託事業者の選定にあたり、委託内容に応じた情報セキュリティ対策が確保されることを確認しなければならない。

2 情報セキュリティ管理者は、情報セキュリティマネジメントシステムの国際規格の認証取得状況、情報セキュリティ監査の実施状況等を参考にし、事業者を選定しなければならない。

3 情報セキュリティ管理者は、クラウドサービスを利用する場合、情報の機密性に応じたセキュリティレベルが確保されているサービスを利用しなければならない。

(契約項目)

第106条 情報システムの運用、保守等を外部委託する場合、外部委託事業者との間で必要に応じ次の情報セキュリティ要件を明記した契約を締結しなければならない。

(1) セキュリティポリシー及び実施手順の遵守

(2) 外部委託事業者の責任者、委託内容、作業者及び作業場所の特定

(3) 提供されるサービスレベルの保証

(4) 外部委託事業者にアクセスを許可する情報の種類、範囲及びアクセス方法

(5) 外部委託事業者の従業員に対する教育の実施

(6) 提供された情報の目的外利用及び受託者以外の者への提供の禁止

(7) 業務上知り得た情報の守秘義務

(8) 再委託に関する制限事項の遵守

(9) 委託業務終了時の情報資産の返還、廃棄等

(10) 委託業務の定期報告及び緊急時報告義務

(11) 町による監査及び検査

(12) 町によるセキュリティインシデント発生時の公表

(13) セキュリティポリシーが遵守されなかった場合の規定(損害賠償等)

(確認・措置等)

第107条 情報セキュリティ管理者は、外部委託事業者において必要な情報セキュリティ対策が確保されていることを定期的に確認し、必要に応じ前条の契約に基づき措置しなければならない。また、内容を統括情報セキュリティ責任者に報告するとともに、重要度に応じてCISOに報告しなければならない。

第2節 約款による外部サービスの利用

(約款による外部サービスの利用に係る規定の整備)

第108条 情報セキュリティ管理者は、次の内容を含む約款による外部サービスの利用に関する規定を整備しなければならない。また、当該サービスの利用において、重要性分類Ⅰ・Ⅱ・Ⅲの情報が取り扱われないように規定しなければならない。

(1) 約款によるサービスを利用してよい範囲

(2) 業務により利用する約款による外部サービス

(3) 利用手続及び運用手順

(約款による外部サービスの利用における対策の実施)

第109条 職員等は、利用するサービスの約款、その他提供条件から、利用に当たってのリスクが許容できることを確認した上で約款による外部サービスの利用を申請し、適切な措置を講じた上で利用しなければならない。

(ソーシャルメディアサービスの利用)

第110条 情報セキュリティ管理者は、本町が管理するアカウントでソーシャルメディアサービスを利用する場合、情報セキュリティ対策に関する次の事項を含めたソーシャルメディアサービス運用手順を定めなければならない。

(1) 本町のアカウントによる情報発信が、実際の本町のものであることを明らかにするため、本町の自己管理ウェブサイトに当該情報を掲載し、参照可能とするとともに、当該アカウントの自由記述欄等にアカウントの運用組織を明示する等の方法でなりすまし対策を行うこと。

(2) パスワードや認証のためのコード等の認証情報、これを記録した媒体(ICカード等)等を適切に管理する等の方法で、不正アクセス対策を行うこと。

2 重要性分類Ⅰ・Ⅱ・Ⅲの情報は、ソーシャルメディアサービスで発信してはならない。

3 利用するソーシャルメディアサービスごとの責任者を定めなければならない。

第9章 評価・見直し

(情報セキュリティ監査)

第111条 監査については、次のとおりとする。

(1) 実施方法 CISOは、情報セキュリティ監査統括責任者を指名し、ネットワーク、情報システム等の情報資産における情報セキュリティ対策状況について、必要に応じ監査を行わせなければならない。

(2) 監査を行う者の要件

ア 情報セキュリティ監査統括責任者は、監査を実施する場合、被監査部門から独立した者に対し、監査の実施を依頼しなければならない。

イ 監査を行う者は、監査及び情報セキュリティに関する専門知識を有する者でなければならない。

(3) 監査実施計画の立案及び実施への協力

ア 情報セキュリティ監査統括責任者は、監査を行うに当たって、監査実施計画を立案し、情報セキュリティ委員会の承認を得なければならない。

イ 被監査部門は、監査の実施に協力しなければならない。

(4) 外部委託事業者に対する監査 外部委託事業者に委託している場合、情報セキュリティ監査統括責任者は外部委託事業者から下請けとして受託している事業者も含めて、必要に応じセキュリティポリシーの遵守について監査を行わなければならない。

(5) 報告 情報セキュリティ監査統括責任者は、監査結果を取りまとめ、情報セキュリティ委員会に報告する。

(6) 保管 情報セキュリティ監査統括責任者は、監査の実施を通して収集した監査証拠、監査報告書の作成のための監査調書を、紛失等が発生しないように適切に保管しなければならない。

(7) 監査結果への対応 CISOは、監査結果を踏まえ、指摘事項を所管する情報セキュリティ管理者に対し、当該事項への対処を指示しなければならない。また、指摘事項を所管していない情報セキュリティ管理者に対しても、同種の課題及び問題点がある可能性が高い場合、当該課題及び問題点の有無を確認させなければならない。

(8) セキュリティポリシー及び関係規程等の見直し等への活用 情報セキュリティ委員会は、監査結果をセキュリティポリシー及び関係規程等の見直し、その他情報セキュリティ対策の見直し時に活用しなければならない。

(自己点検)

第112条 自己点検については、次のとおりとする。

(1) 実施方法

ア 統括情報セキュリティ責任者及び情報システム管理者は、所管するネットワーク及び情報システムについて、必要に応じ自己点検を実施しなければならない。

イ 情報セキュリティ責任者は、情報セキュリティ管理者と連携し、所管する部局におけるセキュリティポリシーに沿った情報セキュリティ対策状況について、必要に応じ自己点検を行わなければならない。

(2) 報告 統括情報セキュリティ責任者、情報セキュリティ責任者及び情報システム管理者は、自己点検結果と自己点検結果に基づく改善策を取りまとめ、情報セキュリティ委員会に報告しなければならない。

(3) 自己点検結果の活用

ア 職員等は、自己点検の結果に基づき、自己の権限の範囲内で改善を図らなければならない。

イ 情報セキュリティ委員会は、この点検結果をセキュリティポリシー及び関係規程等の見直し、その他情報セキュリティ対策の見直し時に活用しなければならない。

(セキュリティポリシー及び関係規程等の見直し)

第113条 情報セキュリティ委員会は、情報セキュリティ監査、自己点検の結果、情報セキュリティに関する状況の変化等を踏まえ、セキュリティポリシー、関係規程等について毎年度及び重大な変化が発生した場合に評価を行い、必要があると認めた場合、改善を行うものとする。

附則

この訓令は、平成28年3月31日から施行する。

附則(令和5年訓令第8号)

この訓令は、令和5年4月1日から施行する。

附則(令和6年訓令第3号)

この訓令は、令和6年4月1日から施行する。